- Çözümlerimiz

- Hizmetlerimiz

- ASSESS Siber Risk ve Olgunluk Değerlendirme

- AWARE Bilgi Güvenliği Farkındalık Hizmetleri

- Bulut Hizmetleri ve DevOps Çözümleri

- crtMAN Dijital Sertifika Yönetim Hizmetleri

- Fraud Risk Yönetimi Hizmetleri

- TRiM 3.Taraf Risk Yönetimi

- DataG Veri Yönetişim Hizmeti

- iDAC Kimlik ve Erişim Yönetim Hizmetleri

- KVKK+ Kişisel Verileri Koruma Kanunu Uyum Hizmetleri

- SOC+ Danışmanlık Hizmeti

- BLM – Email Black List Monitor Delist Hizmeti

- Hakkımızda

- Blog

English

Herodot’un kaynaklarında, Pers saldırıları sırasında Thermopylae geçidinde Pers ordularını 7 gün boyunca geçirmeyen 300 Spartalı’dan bahsedilir. Bu olay Thermopylae savaşı olarak kayıtlara geçmiştir. Zira bu savaşı farklı kılan, Pers ordusunun tezahür edilemeyecek büyüklükte bir güç olduğu varsayımıdır. Her ne kadar Pers askerlerinin sayıları abartılı olarak ifade edilse de, sayıca Spartalılar’dan çok fazla oldukları genel kanıdır.

Grek coğrafyası için Thermopylae geçidi güvenlik açısından çok büyük bir öneme haizdir. Kritik bir geçit, güçlü bir düşman, ağır bir sonuç… vb. Dolayısıyla bu savaş teknik, taktik ve prosedürler (TTP) minvalinde cereyan etmiş strateji hamlelerine dönüşmüştür. Güvenlik duruşumuzu gözden geçirirken 2500 yıl önce yaşanan bu savaştan çıkarılacak dersler olduğu çok aşikar.

"En iyi kararlar, En iyilerden çıkar."

İlyada, Homeros

Günümüzün güvenlik sathında sayısız uygulamalar etrafımızı dört bir yandan çevrelemiş durumdadır. “Kimin Nesidir Bu Exposure Management” yazısında bu girift konuyu bir nebze berraklaştırmaya çalışmıştık. Bu yazımızda ise tahakkümü altında bulunduğumuz bu uygulamaların faaliyet alanları ve farklılıklarına değineceğiz. Zira her kurumun bir zayıf halkası bir de Termophalae geçidi var. Saldırganları anlamak ve onlara karşı sistemlerimizi korumak için saldırganların kullandığı teknik, taktik ve prosedürleri (TTP) çok iyi fehmetmemiz gerekiyor. Bunun yanında kurum bünyesinde ikame ettiğimiz uygulamaların kabiliyet ve yeteneklerini bilmemiz de önemli bir merhaledir.

Zafiyet Yönetimi (Vulnerability Management)

Zafiyet Yönetimi, bir organizasyonun bilgi güvenliği çerçevesinde bilgi sistemlerindeki güvenlik zafiyetlerini tanımlama, değerlendirme ve önceliklendirme işlemlerini kapsar. Bunun çıktısı olarak, zafiyetlerin neden olabileceği risklerin azaltılması süreci yer alır. CVE (Common Vulnerabilities and Exposures) veritabanında yer alan zafiyetler, hedef sistemlerde taranır ve keşfedilenler için ilgili zafiyet bu CVE kodu ile adreslenir. Böylece ilgili zafiyete yönelik CVSS skoru da belirlenmiş olur, bu skor ilgili zafiyetin kritikliği ve değerlendirilmesi için önemli bir bilgi sağlar.

Zafiyet yönetiminin özellikleri şunlardır:

Zafiyet Taraması: Sistemlerdeki güvenlik açıklarını tespit etmek için otomatik araçlar ve manuel teknikler kullanılır. Bu taramalar, yazılım hataları, yapılandırma hataları ve güncellenmemiş sistemler gibi potansiyel zafiyetleri ortaya çıkarmaktadır.

Değerlendirme ve Önceliklendirme: Tespit edilen zafiyetler, oluşturabilecekleri riskler açısından değerlendirilir ve önceliklendirilir. Bu değerlendirme, zafiyetin ciddiyeti, sömürülebilirliği ve etkilediği sistemlerin kritikliğine dayanır.

Düzeltme ve İyileştirme: En yüksek önceliğe sahip zafiyetlerin düzeltilmesi veya iyileştirme için eylemler belirlenir. Bu, güvenlik yamalarının uygulanması, yapılandırma değişiklikleri yapılması veya riski kabul edilebilir seviyelere indirecek kontrollerin devreye alınması anlamına gelir.

Saldırı Düzeyinin Kapsamı: Zafiyet Yönetimi, CVE veri tabanında yer alan zafiyetlerin keşfine yönelik çalıştığı için henüz kayıtlarda yer almayan bir zafiyeti tespit etmede yetersizdir. Ayrıca, hedef olarak verilen sistemler uygulama ve işletim sistemi gibi dar bir bakış açısıyla taranır, kapsamlı bir bakış açısından yoksundur.

Zayıf Parolalar: Parola yeniden kullanımı veya parola zafiyetleri Zafiyet Yönetiminin kapsamında değildir.

Konfigürasyon Hataları: Zafiyet Yönetimi, CVE veritabanında yer alan zafiyetleri referans aldığı için konfigürasyon hatalarına ve mantıksal temelli zafiyetlere duyarlı değildir. Örneğin, ağ segmentasyonu veya istemci ağına açık bir veritabanı erişimi değerlendirilmez.

Zafiyetlerin Doğrulanması: Tespit edilen zafiyetlere yönelik sömürü testi yapılmadığı için zafiyetin doğruluğu net değildir. Bunun neticesinde yanlış-pozitif durumu ortaya çıkmaktadır.

Önceliklendirme Zorlukları: Tespit edilen zafiyetlerin büyük miktarı, güvenlik ekiplerinin hangi zafiyetlerin öncelikli olarak ele alınması gerektiğine karar vermesini zorlaştırabilir. Bu, önemli zafiyetlerin gözden kaçmasına veya yanlış önceliklendirilmesine yol açabilir. Ayrıca, CVSS skoruna yönelik öncelik belirleme yanlış bir değerlendirme olabilir. Bir saldırgan için her zafiyet önemlidir.

Kısıtlamalar

İhlal ve Saldırı Simülasyonu (BAS, Breach and Attack Simulation)

BAS, kuruluşların siber güvenlik savunmalarını sürekli olarak test etmelerine ve değerlendirmelerine olanak tanıyan bir teknolojidir. Bu simülasyonlar, gerçek dünya siber saldırı senaryolarını taklit ederek, bir organizasyonun ağlarını, sistemlerini ve uygulamalarını nasıl savunabileceğini proaktif bir şekilde ölçer. BAS çözümleri, güvenlik zafiyetlerini, yapılandırma hatalarını ve diğer güvenlik açıklarını ortaya çıkarmayı hedefler. BAS’ın temel özellikleri aşağıda paylaşılmıştır.

- Sürekli Güvenlik Testi

BAS, güvenlik önlemlerini sürekli olarak test eder, bu da kuruluşların güvenlik duruşlarını gerçek zamanlı olarak izlemelerine ve değerlendirmelerine olanak tanır.

- Gerçekçi Saldırı Senaryoları

BAS, gerçek dünya siber tehditlerini taklit eden çeşitli saldırı vektörlerini kullanır. Bu, phishing, ransomware, kötü amaçlı yazılım enfeksiyonları ve yanlış yapılandırılmış cihazları içerebilir.

- Otomasyon ve Ölçeklenebilirlik

BAS çözümleri, genellikle yüksek düzeyde otomatize edilmiştir ve büyük yapılarda bile kolayca ölçeklenebilir.

Kısıtlamalar

- Ajan Tabanlı

BAS sistemleri ajan tabanlı çalışır. Bu nedenle sınırlı bir kapsama sahiptir. Her sistem veya her uygulama farklılıkları nedeniyle kendi özelinde değerlendirilmesi gerekmektedir. Ajan gerekliliğinden dolayı daha çok örnek sistem veya uygulamalar kapsama dahil edilir.

- Sınırlı Kapsam

BAS sistemleri, gerçek dünya tehdit senaryolarını simüle eder, ancak bu simülasyonlar her zaman gerçek dünya tehditlerinin karmaşıklığını ve çeşitliliğini tam olarak yakalayamayabilir. Yeni ve gelişen saldırı teknikleri, BAS sistemlerinin güncel kalması için sürekli güncellemeleri gerektirir.

- Operasyonel Etki

Bazı BAS simülasyonları, ağ performansı üzerinde olumsuz bir etkiye sahip olabilir veya kritik iş süreçlerini kesintiye uğratabilir. Özellikle canlı ortamlarda dikkatli bir planlama yapılmalıdır.

- Güvenlik Kültürüne Etki

BAS’ın sık kullanımı, yanlış bir güvenlik algısı yaratabilir. BAS araçlarının tespit edemediği daha karmaşık veya hedefli saldırılara karşı dikkatsizlik ortaya çıkabilir.

- Bakım Gereksinimi

Siber tehditler sürekli evrildiğinden, BAS sistemlerini güncel ve etkili tutmak önemlidir. Bu nedenle güncellemeler ve bakım çalışmaları için efor gerekliliği söz konusudur.

Otomatize Pentest (Automated Pentest)

Otomatize Pentest (Otomatik Sızma Testi) güvenlik açıklarını ve zafiyetlerini belirlemek amacıyla sistemlere, ağlara veya uygulamalara yönelik yapılan testlerin otomatik araçlar kullanılarak gerçekleştirilmesidir. Manuel Pentest’lere kıyasla daha hızlı ve genellikle daha az efor gerektirir.

Otomatize Pentest çözümleri otomatik tarama ve analiz etmek için önceden tanımlanmış test senaryoları ve tekniklerini kullanır. Otomatik araçlar XSS zafiyetleri, SQL injection, güvensiz sistem yapılandırmaları ve güncellenmemiş yazılım gibi yaygın güvenlik açıklarını hızla tespit edebilir. Otomatize Pentest’in özellikleri aşağıda paylaşılmıştır.

- Hız ve Verimlilik

Otomatik araçlar, geniş ağları ve sistemleri kısa sürede tarama yeteneğine sahiptir, bu da büyük ölçekli ortamlarda zaman tasarrufu sağlar.

- Kapsam Genişliği

Otomatize testler, birçok farklı güvenlik açığını aynı anda tespit edebilir, bu da geniş bir kapsamda güvenlik denetimi sağlar.

- Yönetilebilirlik

Otomatize testler planlanabilir ve düzenli aralıklarla kolayca yürütülebilir. Böylece sürekli güvenlik izleme ve değerlendirme sağlanabilir.

- Kaynak Verimliliği

Manuel testlere kıyasla daha az insan kaynağı gerektirir. Kaynakların daha stratejik görevlere yönlendirilmesine ve verimli kullanılmasına olanak tanır.

Kısıtlamalar

- Karmaşık Güvenlik Açıkları

Otomatize araçlar, özellikle karmaşık veya mantık temelli zafiyetlerin tespitinde sınırlıdır. Bu tür durumlar güvenlik uzmanlarının analizini ve müdahalesini gerektirebilir. Otomatik testler deneyimli bir güvenlik uzmanının sezgisel anlayışı ve yaratıcı düşünme yeteneğinden yoksundur.

- Zafiyetlerin Doğrulanması

Otomatik araçlar bazen hatalı alarm veya yanlış pozitif sonuçlar üretebilir, bu da manuel doğrulama ihtiyacını doğurur.

- Özelleştirme

Her organizasyonun kendine özgü güvenlik gereksinimleri ve risk profili vardır. Otomatize pentestler özel ihtiyaçlar için özelleştirilemeyebilir. Kuruma özgü testler konusunda yetersiz kalabilir.

- Sınırlı Kapsam

Otomatik araçlar genellikle belirli bir kapsam ve derinlikte test yapar ve özelleştirilmiş veya karmaşık sistemlerdeki derin yüzeyli zafiyetleri ortaya çıkarmakta yetersiz kalabilir.

- Etki Değerlendirmesi ve Önceliklendirme

Otomatik araçlar, tespit edilen zafiyetlerin gerçek dünya etkisini değerlendirmede ve önceliklendirmede sınırlı olabilir. Zafiyetlerin bağlamını anlamak ve kurum için gerçek riskleri belirlemek açısından insan müdehalesi kritik öneme sahiptir.

- Operasyonel Riskler

Bazı otomatize pentest’ler hedef sistemlerde kesintilere veya performans sorunlarına neden olabilir. Özellikle üretim ortamlarında dikkatli planlama ve zamanlama gerektirir.

Dış Saldırı Yüzeyi Yönetimi (EASM, External Attack Surface Management)

EASM, kuruluşların internete açık varlıklarını ve hizmetlerini sürekli olarak keşfeder, değerlendirir ve izler. EASM hizmetleri kurumların dış tehditlere karşı savunmasını güçlendirirken, bilinmeyen veya unutulmuş internete açık kaynakları (örneğin, web sunucuları, uygulama API’leri, bulut hizmetleri ve diğer internete bağlı cihazlar) üzerindeki potansiyel güvenlik açıklarını azaltmayı hedeflemektedir.

EASM, siber güvenlik alanında nispeten yeni bir kavram olup, kuruluşların dış saldırı yüzeylerinin genişlemesiyle birlikte önemi artmıştır. Bu genişleme bulut hizmetler, mobil cihazlar ve IoT (Nesnelerin İnterneti) cihazlarının artan kullanımıyla ortaya çıkmıştır. EASM’ın özellikleri aşağıda paylaşılmıştır.

- Varlık Keşfi

EASM kurumun internete açık tüm varlıklarının envanterini oluşturur. Unutulmuş, yönetilmeyen veya bilinmeyen varlıkların keşfedilmesini sağlar. Kuruluşların dış saldırı yüzeylerini daha etkili bir şekilde yönetmelerine imkan tanır.

- Zafiyet Değerlendirmesi

Tespit edilen varlıkların güvenlik açıklarını ve yapılandırma hatalarını belirler. Bunlara dair bilgi sağlayarak etkin bir değerlendirme yapılmasına imkan tanır.

- Tehdit İstihbaratı

Kuruluşun dış tehdit ortamı hakkında bilgi toplar ve değerlendirir. Tehditlere karşı hızlı ve etkili bir şekilde müdahale etmek için gereken bilgileri sağlar

Kısıtlamalar

- Dinamik Zafiyetler

Kuruma ait ele geçirilen veya ilişkili hesaplar doğrulanmaz. Bu tarz dinamik zafiyetler ciddi bir tehdittir ve bunların kontrolü büyük önem taşır.

- Evrilen Tehditler

Siber tehditler sürekli olarak evrim geçirirken, EASM çözümlerinin güncel ve etkili kalabilmesi için sürekli olarak kendini güncellemesi gerekmektedir.

- Zafiyetlerin Doğrulanması

EASM araçları, yanlış pozitif ve yanlış negatif sonuçlar üretebilir. Yanlış pozitifler, güvenlik ekiplerinin gereksiz yere zaman harcamasına neden olurken, yanlış negatifler gerçek güvenlik açıklarının gözden kaçırılmasına yol açabilir.

Otomatik Güvenlik Doğrulaması (ASV, Automated Security Validation)

ASV, kuruluşların siber güvenlik kontrollerinin etkinliğini otomatik olarak test etme ve doğrulama sürecidir. Bu yaklaşım, gerçek dünya tehdit senaryolarını simüle ederek ve bu senaryolara karşı kuruluşun savunmalarını sürekli olarak değerlendirir. Kurumların güvenlik önlemlerinin ve politikalarının performansını gerçek zamanlı olarak kontrol eder. ASV güvenlik zafiyetlerini, yapılandırma hatalarını ve diğer güvenlik açıklarını proaktif bir şekilde tespit etmektedir. Böylece kurumların bu sorunları gidermeden önce saldırganların bunları sömürmesini önleyebilir. ASV’nin özellikleri aşağıda paylaşılmıştır.

- Sürekli Güvenlik Testi

Güvenlik duruşunu gerçek zamanlı olarak ve sürekli bir şekilde test eder, böylece güvenlik ekipleri anında geri bildirim alır ve güvenlik açıklarını hızlı bir şekilde giderebilir.

- Gerçekçi Saldırı Senaryoları

Gerçek dünya tehditlerini ve saldırı vektörlerini simüle eder. Kurumların savunmalarının gerçek dünya saldırılarına karşı ne kadar etkili olduğunu görmelerini sağlar.

- Otomasyon

Güvenlik testlerini otomatikleştirerek manuel testlere kıyasla zaman ve kaynak tasarrufu sağlar. Ayrıca, otomasyon sayesinde daha geniş bir tehdit yelpazesi üzerinde test yapılabilir ve test süreçleri daha sık gerçekleştirilebilir.

- Zafiyetlerin Önceliklendirilmesi

Tespit edilen zafiyetleri CVSS skoru ve kritikliğinin dışında işletmeye olan potansiyel etkisine göre önceliklendirir. Böylece risk tabanlı etkin ve verimli bir önceliklendirme sağlanmış olur.

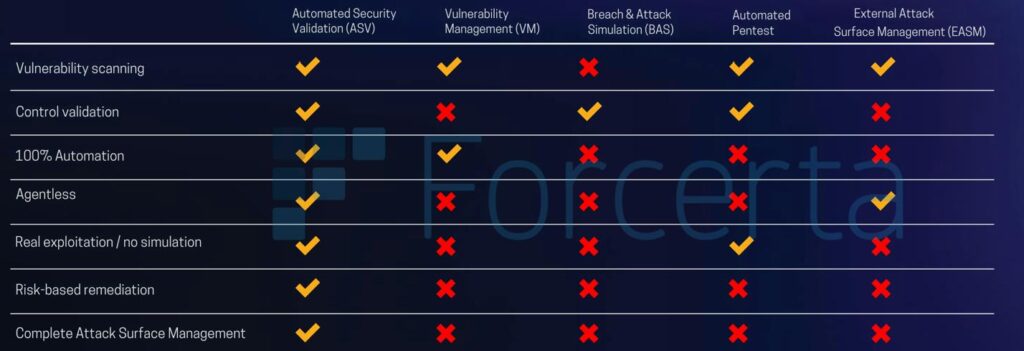

ASV uygulamaları Zafiyet Yönetimi, BAS, EASM ve Otomatik Pentest uygulamalarının kısıtlamaları göz önünde bulundurularak geliştirilmiş çözümlerdir. Bu uygulamalarının eksik veya yetersiz kaldığı alanları tamamlamayı hedefler. Her bir faaliyet alanı için yukarıda bahsedilen kısıtlamaları gidermeye çalışan ve aynı zamanda bu uygulamaların fonksiyonlarını da kapsayan yeni bir bakış açısıdır. Bu nedenle kısıtlamaların ASV alanında faal olan uygulamaların özelinde değerlendirmesi gerekmektedir.

Kurumların işleyişleri, süreçleri ve sistemleri kuruma özgüdür ve ihtiyaçlarda buna göre şekillenir. Güvenlik duruşu da bunun bir tezahürüdür. Dolayısıyla sayısız uygulamanın yer aldığı güvenlik sathında sektörün gark olduğu değil kurumun gerçekten ihtiyaç duyduğu ve kuruma katkı sağlayacak ürünlerin belirlenmesi hipotez ile tevil arasında bir konudur. Geleneksel yaklaşımlarla benimsenmiş güvenlik uygulamalarına bilakayduşart itimat etmek bizi yanıltacaktır.

Hülasa, her kurumun bir zayıf halkası bir de Termophalae geçidi var. Siber güvenlik, saldırganların ve savunananların teknik, taktik ve prosedürleri işlettikleri bir strateji savaşıdır.