Dijital dünyada güvenlik tehditleri hızla artmaktadır. Kurumlar daha güvenli sistemler inşa etmek için farklı yöntemler denerken, tehdit modelleme bu yöntemlerin başında geliyor. Güvenliği yazılım geliştirme yaşam döngüsüne (SDLC) entegre etmenin en güçlü yollarından biri olan tehdit modelleme son günlerde oldukça popüler durumdadır. Ancak bu yöntem de işleyiş ve uygulama bağlamında tam olarak oturmuş değil. Bu nedenle herkesin aklında yanıtlanmayı bekleyen bir takım sorularda var.

• Kurumlarda tehdit modelleme nasıl uygulanıyor?

• Tehdit modellemenin kritik noktaları neler?

• Tehdit modelleme kapsamı nasıl belirleniyor?

• Tehdit modelleme ile başarı sağlanabiliyor mu?

• Tehdit modelleme nerelerde tıkanıyor?

Tehdit Modelleme Nasıl Yapılıyor?

Her kurum farklı süreçlere ve farklı risk toleransına sahip olduğundan bir uygulamanın kurum bünyesinde konumlandırılması ve işletilmesi de farklılık göstermektedir. Dolayısıyla tehdit modellemede de yaklaşım ve uygulama pratikleri açısında kurumlar arasında önemli farklılıklar olduğu raporun çıktıları arasında yer almaktadır.

• Kapsama bakıldığında tehdit modelleri genelde ürün (%35) veya özellik (%30) seviyesinde yapılmaktadır. Şirketlerin %93’ü tüm sistemleri değil, risk veya kaynak önceliğine göre seçim yapıyor.

• Öncelikli riskler olarak daha çok mimari ve tasarım seviyesinde güvenlik açıklarına (%62) odaklanılmaktadır

• En değerli kaynaklar sistem diyagramları (%77) ve iş senaryolarıdır (%65)

• Tehdit üretiminde iç kaynak olarak güvenlik gereksinimleri (%58) ve şablonlar (%47) dış kaynak olarak ise OWASP ve MITRE listeleri en çok kullanılanlardandır.

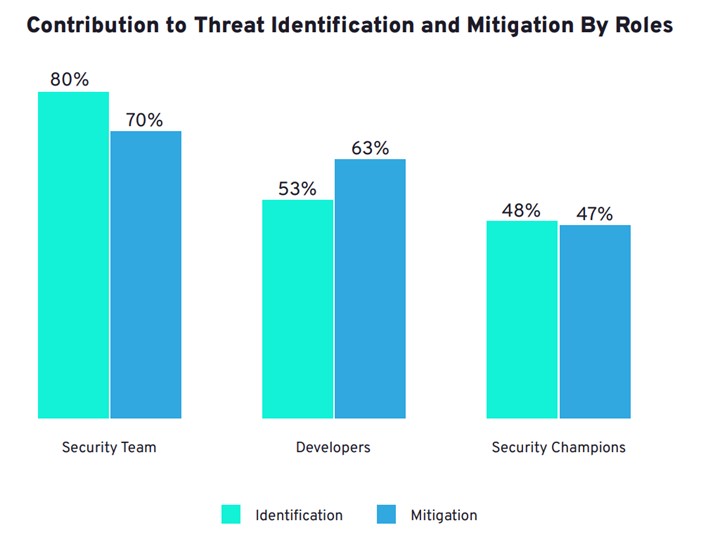

• Tehdit modelleme çalışmalarının katılımcılarında güvenlik ekipleri (%80) başı çekiyor. Geliştiriciler ve uygulama güvenliği sorumluları önemli katkı sağlamaktadır

• Çoğunluk artık yeni tehdit çıkmıyorsa (%37) veya ayrılan zaman dolduysa (%32) modellemeyi sonlandırıyor.

• Kurumların %55’i tehdit modellerini versiyon kontrol altında güncelliyor.

• Kurumların %60’ı yönetici (CISO vb.) desteğine sahip. %12’sinde hiç sponsorluk yok.

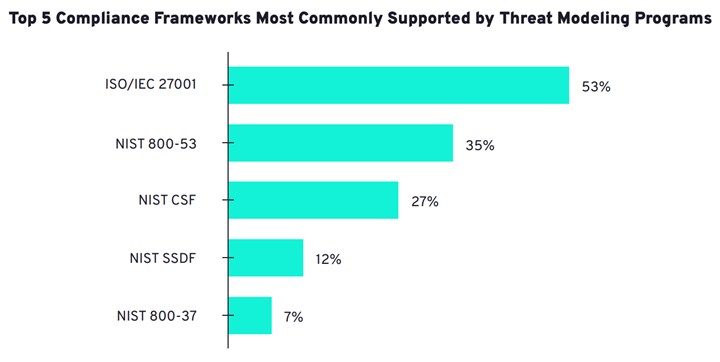

• En çok referans alınan standartlar: ISO/IEC 27001 (%53), NIST 800-53 (%35), NIST CSF (%27).

• Kurumların %47’sinde tehdit modellemeye destek veren 2–5 kişilik güvenlik ekibi var. %35’inde uygulama güvenliği programı yok

Ana Bulgular

- Yöntemler: En çok kullanılan yöntem STRIDE (%88) olup, çoğu şirket birden fazla yöntemi kullanıyor. OWASP Top 10 ve Shostack’ın 4 Soruluk Çerçevesi de yaygın olarak kullanılanlar arasında yer alıyor

- Araçlar: Şirketlerin yalnızca %35’i özel bir tehdit modelleme aracı (IriusRisk, Microsoft TMT, OWASP Threat Dragon vb.) kullanıyor. Çoğunlukla çizim araçları (%73), ticketing sistemleri (%63) ve döküman editörleri tercih ediliyor.

- Diyagramlar: Çoğu organizasyon için tehdit modellemede diyagram zorunlu (%62). Ancak doğruluk seviyesi değişebiliyor.

- Güven Sınırları (Trust Boundary): Katılımcıların %72’si farklı bileşenler veya kullanıcılar arasında farklı seviyelerin ayrıldığı çizgi olan trust boundary kavramını kullanıyor. Çoğunlukla “ortak güven seviyesini paylaşan bileşenler” şeklinde tanımlanıyor.

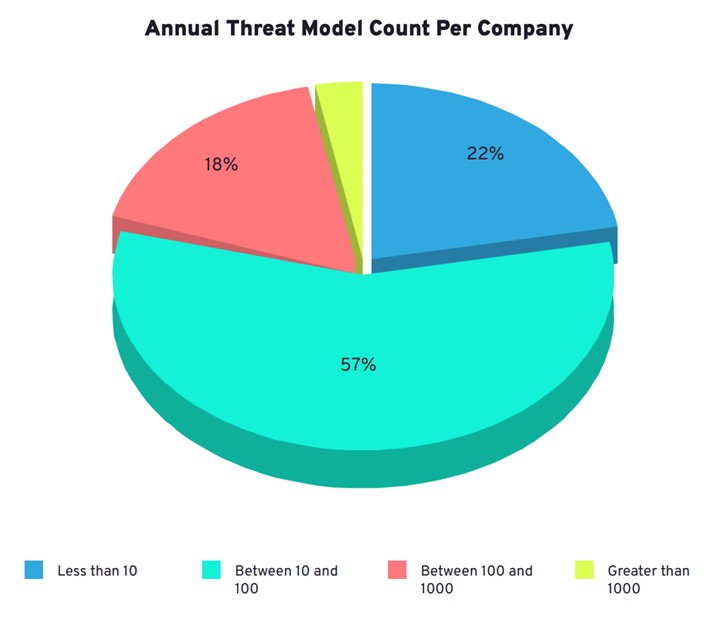

- Model Sayısı: Çoğu şirket yılda 10–100 tehdit modeli üretiyor. Bu sayı şirket büyüklüğünden bağımsız olarak sabit denebilir.

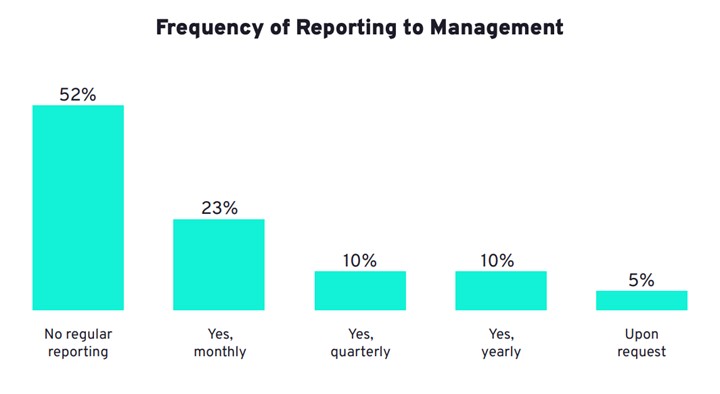

- Raporlama: Katılımcıların %52’si yönetime düzenli raporlama yapmıyor. Sadece %23’ü aylık raporlama yapıyor. Yalnızca %25’inin tehdit model dashboard’u var.

Tehdit Model Sayısı

Raporun ilginç çıktılarından biri de üretilen model sayısı ile alakalıdır. Şirket büyüklüğü ya da güvenlik ekibinin sayısı fark etmeksizin çoğu kurum yılda 10 ila 100 arası tehdit modeli üretiyor.

Yani meselenin ekip büyüklüğü ile ilgili değil tehdit modellemeye ayrılan zaman ve öncelik ile alakalı olduğunu anlıyoruz.

Raporlama

Kurumların %52’lik kısmı tehdit modelleme çıktılarının yönetime raporlanmadığını söylüyor. Bu aslında çok kritik bir durum. Çünkü raporlama olmayan kurumlarda yönetim desteği dört kat daha düşük. Kısacası yönetim desteği isteniyorsa raporlama olmazsa olmaz. Görselleştirilmiş dashboard’lar veya düzenli raporlar yöneticilerin bu süreci sahiplenmesini kolaylaştırıyor.

Tehdit Modelleme Yöntemleri

Tehdit modellemede en sık kullanılan yöntem açık ara STRIDE. Katılımcıların %88’i bu çerçeveyi kullanıyor. Ancak tek bir yöntem yeterli görülmüyor. Ortalama bir organizasyon aynı anda 4 farklı yaklaşımı kullanabiliyor. Bu da tehdit modellemenin tek boyutlu bir süreç değil farklı bakış açılarını birleştiren dinamik bir pratik olduğunu gösteriyor.

Tehdit Modelleme Araçları

Raporun çarpıcı bulgularından biri de şirketlerin yalnızca %35’inin özel tehdit modelleme araçları kullanıyor olması. Geri kalan çoğunluk hala diyagram araçları ya da ticket sistemleri üzerinden ilerliyor.

• En popüler özel araçlar: IriusRisk (%48) ve Microsoft Threat Modeling Tool (%43).

• En popüler gayriresmî araçlar: Çizim araçları (%73) ve Ticketing yazılımları (%63).

Bu da bize aslında araçtan çok süreç ve kültürün önemli olduğunu hatırlatıyor.

Tehdit Modelleme Diyagramları

Tehdit modellemenin “olmazsa olmazı” diyagramlar. Hemen her kurum bunu kullanıyor ama doğruluk ve güncellik her zaman aynı seviyede değil. Katılımcıların %72’si özellikle “güven sınırları” kavramını diyagramlarının merkezine koyuyor. Bu da tehdit modellemenin sadece bileşenleri değil onların nasıl etkileştiğini ve nerede risk oluşturduğunu görmeyi amaçladığını net biçimde ortaya koymaktadır.

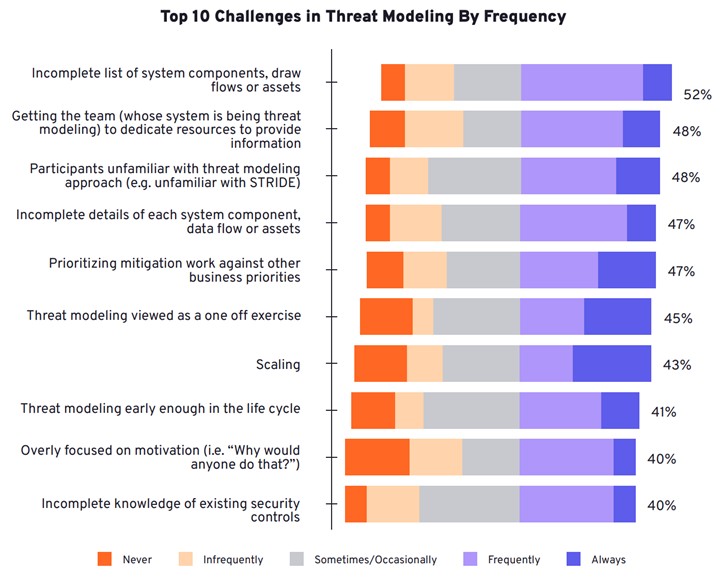

Tehdit Modellemede Yaşanan Zorluklar

Katılımcıların ortalama 10 farklı sorun yaşaması tehdit modellemenin hâlâ gelişime açık bir alan olduğunu gösteriyor. En sık dile getirilen zorluklar:

1- Eksik sistem bileşen bilgisi (%52)

2- Ekiplerden bilgi almakta zorlanma (%48)

3-Tehdit modelleme yaklaşımına aşinalık eksikliği (%48)

4-Kaynak kısıtları, ölçekleme ve iş öncelikleriyle çatışma (%47)

Dikkat çekici olan nokta ise çoğu katılımcı “uyumluluk eksikliği” (compliance gap) sorununu hemen hemen hiç yaşamadığını ya da çok nadiren yaşadığını belirtmiş (%85’i bu cevabı vermiş). Yani kurumlar için en az sorun teşkil eden konu uyumluluk.

Şirketlerin %60’ında CISO veya üst yönetim desteği var ancak %93’ü kaynak kısıtlılığı nedeniyle tüm sistemleri modelleyemiyor. Yalnızca en kritiklerini seçiyor. Bu da tehdit modellemenin “her şeyi kapsayan” bir süreç olmaktan çok önceliklendirilmiş bir uygulama olduğunu gösteriyor.

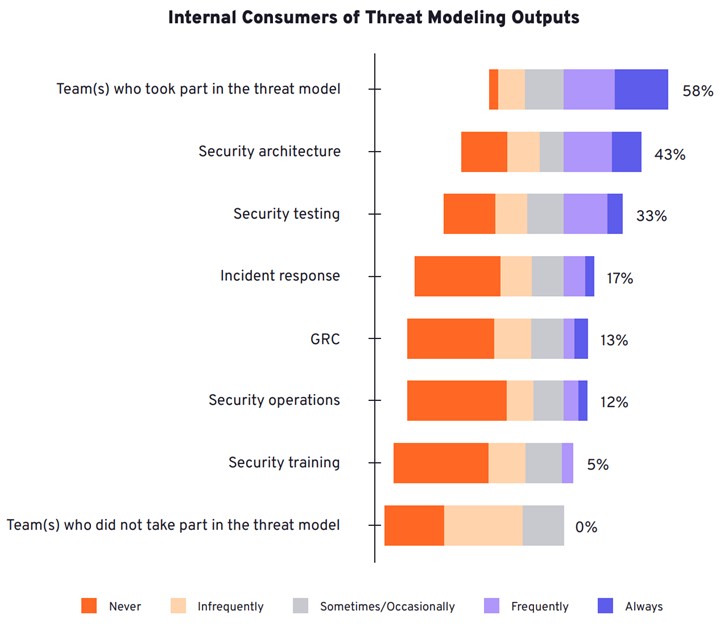

Çıktılar genellikle sadece ilgili ekiplerle paylaşılıyor. Şirketlerin %34’ü modelleri hiç paylaşmazken, yalnızca %28’i aktif olarak paylaşımı teşvik ediyor. Yani öğrenilen dersler çoğu zaman kurum içinde dahi dar bir çevrede kalıyor.

State of Threat Modeling Report 2024–2025

Açıkça gösteriyor ki tehdit modelleme organizasyonlar için artık lüks değil, güvenli yazılım geliştirme süreçlerinin ayrılmaz bir parçasıdır. Ancak aynı zamanda uygulamada ciddi zorluklar da barındırmaktadır.

En yaygın kullanılan yöntem STRIDE olsa da, kurumların büyük çoğunluğu tek bir yönteme bağlı kalmayıp hibrit yaklaşımlar geliştirmektedir. Bu da farklı sektörlerde ve farklı olgunluk seviyelerinde tehdit modellemenin esnek ve uyarlanabilir bir disiplin olarak geliştiğini ortaya koymaktadır.

Çoğu kurum için diyagramlar ve trust boundary gibi kavramlar süreçte kritik rol oynamaktadır. Ancak bu diyagramların doğruluk ve güncelliği hala bir problem alanı olmaya devam etmektedir. Ayrıca raporlar ve çıktılar çoğunlukla iç kullanımda kalmakta, yönetim kademelerine düzenli raporlama yapılmadığı için üst düzey farkındalığı sınırlı kalmaktadır.

Öte yandan, tehdit modelleme programlarının olgunluk düzeyi halen düşük seviyededir. Kurumların büyük bölümü 0–2 yıllık deneyime sahiptir. Bu durum, güvenlik yatırımlarının artmasına rağmen pratikte hala bilgi eksikliği, kaynak kısıtları, ölçeklenebilirlik sorunları ve iş öncelikleriyle çatışmaların en büyük engeller olarak varlığını sürdürdüğünü göstermektedir.

Tüm bu bulgular bize şunu söylüyor:

- Tehdit modelleme için kurumsal kültürün yerleşmesi,

- Ekipler arası iş birliğinin güçlendirilmesi,

- Yönetim desteğinin artırılması,

- Araç, personel ve eğitim yatırımlarının sistematik olarak yapılması

kritik önemdedir.

Sonuç olarak, bu rapor sadece mevcut durumu fotoğraflamakla kalmıyor, aynı zamanda kurumlara bir yol haritası da sunmaktadır. Tehdit modelleme, doğru kaynak ve süreç desteğiyle olgunlaştırıldığında, kurumların güvenlik duruşunu kökten güçlendiren stratejik bir uygulamadır.

Referans:

https://www.threatmodelingconnect.com/state-of-threat-modeling-2024-25

Tehdit modelleme konusunda daha fazlasını keşfetmek ve kurumunuza özel yol haritası almak için formu doldurun.